Qué es la Informática Forense – ⏰ Tiempo de lectura de 5 a 7 Minutos

Con la aparición de la ciberdelincuencia en los últimos años, el seguimiento de las actividades maliciosas en línea se ha convertido en un imperativo para proteger las operaciones de seguridad nacional, seguridad pública, aplicación de la ley y del gobierno, junto con la protección de los ciudadanos particulares.

En consecuencia, el campo de la informática forense está creciendo, ahora que las entidades legales y las fuerzas del orden se han dado cuenta del valor que pueden aportar los profesionales de TI.

¿Qué es la Informática Forense?

¿Qué es la Informática Forense?

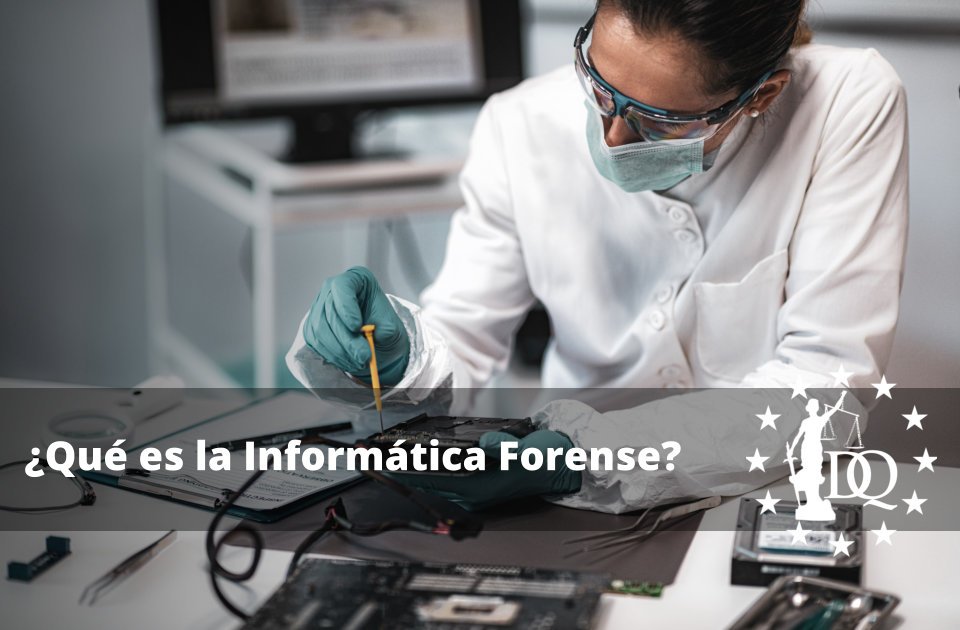

La informática forense es la aplicación de técnicas de investigación y análisis para reunir y conservar pruebas de un dispositivo informático concreto de forma que sean adecuadas para su presentación ante un tribunal. El objetivo de la informática forense es realizar una investigación estructurada y mantener una cadena de pruebas documentada para averiguar exactamente qué ocurrió en un dispositivo informático y quién fue el responsable.

La informática forense (que a veces se denomina ciencia forense informática) consiste esencialmente en la recuperación de datos con directrices de cumplimiento legal para que la información sea admisible en procedimientos judiciales. Los términos forense digital y ciberforense se utilizan a menudo como sinónimos de informática forense.

La investigación forense digital comienza con la recopilación de información de forma que se mantenga su integridad. A continuación, los investigadores analizan los datos o el sistema para determinar si se modificaron, cómo se modificaron y quién efectuó los cambios. El uso de la informática forense no siempre está vinculado a un delito. El proceso forense también se emplea como parte de los procesos de recuperación de datos para recopilar datos de un servidor averiado, una unidad averiada, un sistema operativo reformateado u otra situación en la que un sistema haya dejado de funcionar inesperadamente.

¿Por qué es Importante la Informática Forense?

En el sistema judicial civil y penal, la informática forense ayuda a garantizar la integridad de las pruebas digitales presentadas en los juicios. A medida que los ordenadores y otros dispositivos de recogida de datos se utilizan con más frecuencia en todos los aspectos de la vida, las pruebas digitales (y el proceso forense utilizado para recogerlas, conservarlas e investigarlas) han cobrado mayor importancia en la resolución de delitos y otros asuntos legales.

El ciudadano medio nunca ve gran parte de la información que recogen los dispositivos modernos. Por ejemplo, los ordenadores de los coches recogen continuamente información sobre el momento en que un conductor frena, cambia de marcha y cambia de velocidad, sin que el conductor sea consciente de ello. Sin embargo, esta información puede resultar crítica para resolver un asunto legal o un delito, y la informática forense a menudo desempeña un papel en la identificación y conservación de esa información.

Las pruebas digitales no sólo son útiles para resolver delitos del mundo digital, como el robo de datos, las violaciones de la red y las transacciones ilícitas en línea. También se usan para resolver delitos del mundo físico, como robos, agresiones, atropellos y asesinatos.

Las empresas suelen utilizar una estrategia multicapa de gestión de datos, gobierno de datos y seguridad de la red para mantener segura la información confidencial. Disponer de datos bien gestionados y seguros puede ayudar a agilizar el análisis forense informático en caso de que se investiguen.

Las empresas también utilizan a informáticos forenses para rastrear la información relacionada con el compromiso de un sistema o una red, que puede usarse para identificar y procesar a los ciberatacantes. Las empresas también pueden recurrir a expertos y procesos forenses digitales para que les ayuden en la recuperación de datos en caso de fallo del sistema o de la red provocado por un desastre natural o de otro tipo.

A medida que el mundo se vuelve más dependiente de la tecnología digital para las funciones básicas de la vida, aumenta el número de cibercrímenes. Por ello, los especialistas en informática forense ya no tienen el monopolio en este campo.

Tipos de Informática Forense

Existen varios tipos de análisis forenses informáticos. Cada uno de estos análisis se ocupa de un elemento específico de la informática. Algunos de los tipos principales son los siguientes

- Análisis forense de bases de datos. El examen de la información contenida en las bases de datos, tanto los datos como los metadatos relacionados.

- Análisis forense del correo electrónico. El análisis y recuperación de correos electrónicos y otra información contenida en plataformas de emails, como contactos, calendarios y agendas.

- Análisis forense de malware. Examen del código para identificar posibles softwares maliciosos y analizar su carga útil. Estos programas pueden incluir troyanos, ransomware o virus informáticos diversos.

- Análisis forense de la memoria. Recopilación de información almacenada en la memoria de acceso aleatorio (RAM) y la caché de un ordenador.

- Análisis forense de móviles. Examen de dispositivos móviles para recuperar y analizar la información que contienen, incluidos contactos, mensajes de texto entrantes y salientes, imágenes y archivos de vídeo.

- Análisis forense de redes. Búsqueda de pruebas mediante la supervisión del tráfico de red, utilizando herramientas como un cortafuegos o un sistema de detección de intrusos.

Etapas de un Análisis Forense Informático

El proceso general de un análisis forense informático se divide en seis etapas.

1. Preparación

La preparación forense es una etapa importante del proceso, que a veces se pasa por alto. En la informática forense comercial, puede incluir la educación de los clientes sobre la preparación del sistema. Por ejemplo, los exámenes forenses proporcionan pruebas más sólidas si se activan las funciones de auditoría de un dispositivo antes de que se produzca un incidente.

Para el analista forense informático, la preparación incluye una formación adecuada, pruebas y verificación de su propio software y equipo. Tiene que estar familiarizado con la legislación, saber cómo enfrentarse a problemas inesperados (como qué hacer si se encuentran imágenes de abusos a menores durante un compromiso de fraude) y asegurarse de que su ordenador de adquisición de datos y los elementos asociados son adecuados para la tarea.

2. Evaluación

Durante la fase de evaluación, el analista recibe instrucciones y debe pedir aclaraciones si alguna de ellas no está clara o es ambigua. A continuación, llevará a cabo el análisis de riesgos y asignará funciones y recursos. Para las fuerzas de seguridad, el análisis de riesgos puede incluir la evaluación de la probabilidad de amenaza física al entrar en la propiedad de un sospechoso y la mejor manera de hacerle frente.

Las organizaciones comerciales también deben tener en cuenta las cuestiones de salud y seguridad, los conflictos de intereses y otros posibles riesgos (como para sus finanzas o su reputación) cuando aceptan un proyecto concreto.

3. Recogida

Si la adquisición de datos se lleva a cabo in situ en lugar de en la oficina del especialista en informática forense, esta fase incluye la identificación y el aseguramiento de los dispositivos que puedan almacenar pruebas, y la documentación de la escena.

El analista también mantendrá entrevistas o reuniones con el personal que pueda tener información relevante para el examen, como los usuarios finales del ordenador, el director y la persona responsable de los servicios informáticos (por ejemplo, un administrador de TI).

La fase de recogida también puede consistir en etiquetar y embolsar los objetos del lugar que puedan utilizarse en la investigación. Se precintan en bolsas numeradas a prueba de manipulaciones. A continuación, el material debe transportarse de forma segura y protegida a la oficina del examinador o al laboratorio.

4. Análisis

El análisis informático forense incluye el descubrimiento y la obtención de la información recopilada en la fase de recogida. El tipo de análisis forense depende de las necesidades de cada caso. Puede ir desde la extracción de un solo correo electrónico hasta el desentrañamiento de las complejidades de un caso de fraude o terrorismo.

Durante un análisis, el profesional suele comunicar sus conclusiones a su superior jerárquico o a su cliente. Estos intercambios pueden dar lugar a que el análisis forense tome un trayecto diferente o se reduzca a secciones específicas. El análisis forense informático debe ser preciso, imparcial, exhaustivo, repetible, registrado y completado dentro de los plazos disponibles y los recursos asignados.

Hay diversas herramientas adecuadas para el análisis forense informático. El analista debe aprovechar cualquier herramienta con la que se sienta cómodo, siempre que pueda justificar su elección. Una herramienta informática forense debe hacer lo que se supone que debe hacer, por lo que los analistas informáticos deben calibrar y probar regularmente sus herramientas antes de realizar cualquier análisis.

Los profesionales de la informática forense también pueden utilizar la “verificación de doble herramienta” para confirmar la integridad de sus resultados durante el análisis. Por ejemplo, si el analista encuentra algún indicio o prueba utilizando una herramienta, debería probar con otra en las mismas circunstancias.

5. Presentación

En esta fase, el analista forense informático elabora un informe estructurado sobre sus hallazgos, en el que aborda los puntos de las instrucciones iniciales, junto con cualquier instrucción adicional que haya recibido. El informe también debe incluir cualquier otra información que el analista considere relevante para la investigación.

El informe debe redactarse pensando en el lector final. A menudo, el lector puede no tener un alto nivel de conocimientos técnicos, por lo que debe emplearse la terminología adecuada. Es posible que el profesional analista tenga que participar en reuniones o conferencias telefónicas para debatir y elaborar su informe.

6. Revisión

Al igual que la fase de preparación, la revisión a menudo se pasa por alto o no se tiene en cuenta, porque no es un trabajo facturable o porque el experto en informática forense tiene que seguir adelante con la siguiente investigación. Pero llevar a cabo una revisión de cada análisis puede hacer que los proyectos futuros sean más eficacesy eficientes en el tiempo, lo que ahorra dinero y mejora la calidad de las investigaciones a largo plazo.

La revisión de un análisis puede ser sencilla y rápida, y comenzar durante cualquiera de las fases anteriores. Puede incluir un análisis básico de lo que salió mal y lo que salió bien, junto con la opinión de la persona o empresa que solicitó la investigación. Cualquier lección aprendida en esta etapa debe aplicarse a futuros análisis y alimentar la etapa de preparación.

Ventajas de la Informática Forense

1. Permite el análisis de pruebas digitales

A medida que el mundo depende cada vez más de los ordenadores, también lo hacen los delincuentes. La informática forense es la aplicación de técnicas de investigación y análisis para reunir y conservar pruebas de un determinado dispositivo informático de forma que sean adecuadas para su presentación ante un tribunal. El objetivo de la informática forense es poder identificar, rastrear y procesar a quienes hayan cometido delitos informáticos.

Utilizar la informática forense en las investigaciones penales tiene muchas ventajas. Una ventaja es que puede ayudar a los investigadores a encontrar archivos ocultos o borrados que puedan contener pruebas de un delito. Otra ventaja es que la informática forense puede emplearse para reconstruir hechos pasados, como lo que ocurrió inmediatamente antes y después de que se cometiera un delito. Esto puede ser útil para determinar los motivos e identificar a los sospechosos.

2. Ayuda a identificar a los delincuentes

La informática forense puede ser una herramienta valiosa para identificar a los delincuentes. Analizando los datos encontrados en ordenadores y otros dispositivos digitales, los funcionarios encargados de hacer cumplir la ley pueden a menudo localizar a sospechosos y reunir pruebas para procesarlos.

3. Puede utilizarse para recuperar datos borrados

Cuando se trata de datos borrados, la informática forense puede ser una herramienta útil para recuperar lo que se ha perdido. Sin embargo, también hay algunos inconvenientes en el uso de este método que deben tenerse en cuenta.

Una ventaja de utilizar la informática forense para recuperar datos borrados es que puede hacerse con relativa facilidad. En la mayoría de los casos, todo lo que necesitas es el software adecuado y un poco de conocimientos técnicos. Esto significa que, aunque no seas un experto en la materia, puedes recuperar los datos perdidos.

4. Puede utilizarse para prevenir futuros delitos

La informática forense puede usarse para prevenir futuros delitos de varias maneras. Al comprender cómo emplean los delincuentes los ordenadores para cometer delitos, las fuerzas de seguridad pueden orientar mejor sus esfuerzos de investigación. Además, la informática forense puede utilizarse para identificar nuevas tendencias en la actividad delictiva y desarrollar estrategias para frustrar estas actividades.

Desventajas de la Informática Forense

1. Proceso lento

La informática forense es un proceso que lleva mucho tiempo. Recopilar y analizar todos los datos puede llevar días o semanas. Esto puede ser un problema si intentas resolver un delito que ya se ha cometido.

2. Requiere habilidades y conocimientos especializados

La informática forense es un proceso que utiliza habilidades y conocimientos especializados para recopilar, examinar e informar sobre pruebas digitales. Este proceso puede emplearse para investigar delitos, localizar a personas desaparecidas y resolver otros misterios.

3. Puede ser caro

La informática forense puede ser cara porque requiere equipos y programas especiales, y a menudo debe realizarla un especialista. También puede llevar mucho tiempo, lo que puede aumentar el coste. Sin embargo, también puede ser muy útil para atrapar a delincuentes y recuperar pruebas que, de otro modo, podrían perderse.

4. Puede requerir una orden judicial para obtener pruebas

La informática forense tiene ventajas e inconvenientes. Una ventaja es que puede ayudar a obtener pruebas que de otro modo serían difíciles de obtener. Por ejemplo, si se cometió un delito usando un ordenador, el investigador forense puede examinar el ordenador en busca de pruebas del delito.

Esto puede ser útil en casos en los que no hay otras pruebas físicas ni testigos oculares. Sin embargo, una desventaja es que puede ser necesaria una orden judicial para obtener las pruebas. Esto significa que puede haber un retraso en la obtención de las pruebas, lo que podría permitir al autor del delito destruirlas o manipularlas. Además, las órdenes judiciales pueden ser difíciles de obtener, y a veces los investigadores no consiguen obtenerlas a tiempo.

Técnicas que Utilizan en la Informática Forense

Los investigadores utilizan diversas técnicas y aplicaciones forenses patentadas para examinar la copia que han hecho de un dispositivo comprometido. Buscan en carpetas ocultas y espacio de disco no asignado copias de archivos borrados, cifrados o dañados. Cualquier prueba encontrada en la copia digital se documenta cuidadosamente en un informe de hallazgos y se verifica con el dispositivo original como preparación para los procedimientos legales que implican descubrimiento, deposiciones o litigios reales.

Las investigaciones informáticas forenses emplean una combinación de técnicas y conocimientos especializados. Algunas técnicas habituales son las siguientes

Esteganografía inversa

La esteganografía es una táctica común usada para ocultar datos dentro de cualquier tipo de archivo digital, mensaje o flujo de datos. Los expertos en informática forense invierten un intento de esteganografía analizando el hashing de datos que contiene el archivo en cuestión. Si un ciberdelincuente oculta información importante dentro de una imagen u otro archivo digital, puede parecer lo mismo antes y después para el ojo inexperto, pero el hash subyacente o cadena de datos que representa la imagen cambiará.

Análisis forense estocástico

En este caso, los investigadores analizan y reconstruyen la actividad digital sin utilizar artefactos digitales. Los artefactos son alteraciones no intencionadas de los datos que se producen a partir de procesos digitales. Los artefactos incluyen pistas relacionadas con un delito digital, como los cambios en los atributos de los archivos durante el robo de datos. La ciencia forense estocástica se emplea con frecuencia en investigaciones de filtraciones de datos en las que se cree que el atacante es un infiltrado, que podría no dejar artefactos digitales.

Análisis cruzado de unidades

Esta técnica correlaciona y cruza información encontrada en varias unidades informáticas para buscar, analizar y conservar información relevante para una investigación. Los sucesos que levantan sospechas se comparan con la información de otras unidades para buscar similitudes y proporcionar contexto. También se conoce como detección de anomalías.

Análisis en vivo

Con esta técnica de informática forense, se analiza un ordenador desde dentro del SO mientras el ordenador o dispositivo está en funcionamiento, utilizando herramientas del sistema en el mismo. El análisis examina los datos volátiles, que suelen almacenarse en la caché o la RAM. Muchas herramientas usadas para extraer datos volátiles requieren que el ordenador esté en un laboratorio forense para mantener la legitimidad de una cadena de pruebas.

Recuperación de archivos borrados

Esta técnica consiste en buscar en el sistema informático y en la memoria fragmentos de archivos que se borraron parcialmente en un lugar, pero que dejan rastros en otra parte de la máquina. A veces se conoce como tallado de archivos o tallado de datos.

¿A qué Problemas se Enfrentan los Analistas Informáticos Forenses?

Los especialistas en informática forense se enfrentan a tres categorías principales de problemas: técnicos, jurídicos y administrativos.

Problemas técnicos

Cifrado

Los datos cifrados pueden ser imposibles de ver sin la clave o contraseña correctas. Si la clave no está disponible o el propietario no quiere revelarla, pueden estar almacenados:

- En otro lugar del ordenador.

- En otro ordenador al que pueda acceder el sospechoso.

- En la memoria volátil (RAM) del ordenador. Suele perderse al apagar el ordenador.

Cuando puede haber encriptación, el analista puede tener que considerar la posibilidad de utilizar las técnicas de “adquisición en vivo”.

Aumento del espacio de almacenamiento

Los soportes de almacenamiento contienen cantidades de datos cada vez mayores, por lo que los ordenadores de análisis del profesional necesitan suficiente potencia de procesamiento y capacidad de almacenamiento disponible para buscar y analizar grandes cantidades de datos con eficacia.

Nuevas tecnologías

La informática es un campo en continua evolución, con la aparición constante de nuevo hardware, software y sistemas operativos. Ningún analista forense informático puede ser experto en todas las áreas, aunque a menudo se espera que analice cosas con las que no se ha topado antes.

Esto significa que los analistas informáticos forenses deben estar preparados y ser capaces de experimentar con nuevas tecnologías. En este punto, resulta útil trabajar en red y compartir conocimientos con otros analistas informáticos forenses, porque puede que alguien ya se haya encontrado con el mismo problema.

Antiforense

La antiforense es la práctica de intentar frustrar el análisis informático forense mediante la encriptación, la sobreescritura de datos para hacerlos irrecuperables, la modificación de los metadatos de los archivos y la ofuscación de archivos (disfrazar archivos). Al igual que con la encriptación, las pruebas de que se han utilizado estos métodos pueden estar almacenadas en otro lugar del ordenador o en otro ordenador al que el sospechoso pueda acceder.

Es muy raro ver que las herramientas antiforenses se empleen correctamente y con la frecuencia suficiente para ocultar totalmente su presencia o la de las pruebas que se usaron para ocultar.

Problemas legales

Ámbitos legislativos

A menudo, los datos no se almacenan en el ordenador de una persona, sino en ordenadores remotos en los que alquila espacio de almacenamiento, lo que se conoce como “nube”. Estos datos pueden estar en un país diferente, lo que significa que el acceso a ellos podría implicar una legislación diferente. Y si el acceso es posible, puede ser complicado y caro.

Argumentos jurídicos

Las cuestiones jurídicas pueden confundir o distraer de las conclusiones de un analista informático. Un ejemplo de ello es la “defensa troyana”. Un troyano es un fragmento de código informático disfrazado de algo benigno, pero que tiene una finalidad oculta y maliciosa. Los troyanos tienen muchos usos, como el registro de claves, la carga o descarga de archivos y la instalación de virus.

Un abogado puede argumentar que las acciones realizadas en un ordenador no fueron llevadas a cabo por un usuario, sino que fueron automatizadas por un troyano sin el conocimiento del usuario. Este tipo de defensa troyana se ha utilizado con éxito, incluso cuando no se han encontrado rastros de un troyano u otro código malicioso en el ordenador del sospechoso.

En tales casos, un abogado contrario competente provisto de pruebas de un analista informático forense competente debería poder desestimar el argumento. Un buen analista habrá identificado y abordado los posibles argumentos de la “oposición” durante las fases de análisis y redacción de su informe.

Problemas administrativos

Normas aceptadas

Existen todo tipo de normas y directrices en informática forense, pocas de las cuales son aceptadas universalmente. Entre las razones para ello se encuentran:

- Los organismos normativos pueden estar vinculados a legislaciones concretas.

- Las normas se dirigen a las fuerzas de seguridad o a los forenses comerciales, pero no a ambos.

- Los autores de dichas normas no son aceptados por sus homólogos.

- Las elevadas cuotas de afiliación a los organismos profesionales pueden desanimar a los profesionales.

Aptitud para ejercer

En muchas jurisdicciones no existe ningún organismo de cualificación que compruebe la competencia e integridad de los profesionales de la informática forense. Esto significa que cualquiera puede presentarse como experto en informática forense, lo que a su vez puede dar lugar a exámenes de baja calidad y a una visión negativa de la profesión en su conjunto.

Casos Famosos Donde se Utilizó la Informática Forense

La informática forense ha sido utilizada como prueba por las fuerzas del orden y en el derecho penal y civil desde la década de 1980. Algunos casos notables son los siguientes:

Robo de secretos comerciales de Apple

Un ingeniero llamado Xiaolang Zhang, de la división de coches autónomos de Apple, anunció su jubilación y dijo que volvería a China para cuidar de su anciana madre. Dijo a su jefe que pensaba trabajar en un fabricante de coches electrónicos de China, lo que levantó sospechas. Según una declaración jurada de la Oficina Federal de Investigaciones (FBI), el equipo de seguridad de Apple revisó la actividad de Zhang en la red de la empresa y descubrió que, en los días previos a su dimisión, descargó secretos comerciales de bases de datos confidenciales de la empresa a las que tenía acceso. Fue acusado por el FBI en 2018.

Enron

En uno de los escándalos de fraude contable más citados, Enron, empresa estadounidense de energía, materias primas y servicios, declaró falsamente ingresos por valor de miles de millones de dólares antes de quebrar en 2001, causando perjuicios económicos a muchos empleados y a otras personas que habían invertido en la empresa.

Los analistas informáticos forenses examinaron terabytes de datos para comprender la compleja trama de fraude. El escándalo fue un factor importante en la aprobación de la Ley Sarbanes-Oxley de 2002, que estableció nuevos requisitos de cumplimiento contable para las empresas públicas. La empresa se declaró en quiebra en 2001.

Robo de secretos comerciales de Google

Anthony Scott Levandowski, antiguo ejecutivo tanto de Uber como de Google, fue acusado de 33 cargos de robo de secretos comerciales en 2019. De 2009 a 2016, Levandowski trabajó en el programa de coches autoconducidos de Google, donde descargó miles de archivos relacionados con el programa de un servidor corporativo protegido con contraseña. Se marchó de Google y creó Otto, una empresa de camiones autoconducidos, que Uber compró en 2016, según The New York Times.

Levandowski se declaró culpable de un cargo de robo de secretos comerciales y fue condenado a 18 meses de prisión y 851.499 dólares en multas e indemnizaciones. Levandowski recibió un indulto presidencial en enero de 2021.

Larry Thomas

Thomas disparó y mató a Rito Llamas-Juárez en 2016. Thomas fue condenado posteriormente con la ayuda de cientos de publicaciones en Facebook que hizo con el nombre falso de Slaughtaboi Larro. Uno de los mensajes incluía una foto suya con una pulsera que se encontró en la escena del crimen.

Michael Jackson

Los investigadores utilizaron metadatos y documentos médicos del iPhone del médico de Michael Jackson que demostraban que este, Conrad Murray, recetó cantidades letales de medicación a Jackson, que murió en 2009.

Mikayla Munn

Munn ahogó a su bebé recién nacido en la bañera de su dormitorio de la Universidad de Manchester en 2016. Los investigadores encontraron en su ordenador búsquedas en Google que contenían la frase “aborto en casa”, que se usaron para condenarla.

Explorando la Informática Forense: Guía Completa

¿Qué es la informática forense y para qué sirve?

La informática forense es una disciplina que:

- Analiza y preserva evidencia digital

- Investiga incidentes cibernéticos

- Recupera datos perdidos o eliminados

- Apoya investigaciones legales y corporativas

- Identifica vulnerabilidades en sistemas

¿Qué hace un especialista en informática forense?

- Recolecta y analiza evidencia digital

- Reconstruye eventos y cronologías

- Elabora informes periciales

- Testifica como experto en juicios

- Desarrolla herramientas forenses

- Colabora con agencias de seguridad

¿Cómo se trabaja en la informática forense?

Proceso típico de una investigación forense:

¿Qué se necesita para estudiar informática forense?

- Conocimientos sólidos en informática

- Comprensión de sistemas operativos y redes

- Habilidades en programación

- Conocimientos básicos de derecho

- Pensamiento analítico y atención al detalle

- Certificaciones específicas (ej. EnCE, GCFE)

¿Dónde puede trabajar un informático forense?

- Agencias gubernamentales de seguridad

- Empresas de ciberseguridad

- Departamentos de TI en grandes corporaciones

- Consultorías privadas

- Bufetes de abogados especializados

- Instituciones académicas y de investigación

¿Cuál es la diferencia entre la informática forense y la ciberseguridad?

¿Es difícil la informática forense?

La informática forense puede ser desafiante debido a:

- Constante evolución tecnológica

- Necesidad de actualización continua

- Complejidad de las investigaciones

- Presión por la precisión y legalidad

- Variedad de herramientas y técnicas

Sin embargo, para quienes tienen pasión por la tecnología y la investigación, puede ser una carrera muy gratificante.

¿Dónde trabajan los investigadores forenses informáticos?

- Unidades de delitos cibernéticos

- Laboratorios forenses digitales

- Equipos de respuesta a incidentes

- Firmas de auditoría y consultoría

- Centros de investigación académica

- Empresas de recuperación de datos

Quiz de Informática Forense

Qué es la Informática Forense – Comentarios actualmente cerrados.